Anti-Malware-Software Malwarebytes hob zwei neue Formen von bösartigen Computerprogrammen hervor, die von unbekannten Quellen verbreitet werden und aktiv auf Krypto-Investoren in einer Desktop-Umgebung abzielen.

Seit Dezember 2022 durchsuchen die beiden fraglichen schädlichen Dateien – MortalKombat-Ransomware und Laplas Clipper-Malware-Bedrohungen – aktiv das Internet, um Kryptowährungen von unvorsichtigen Investoren zu stehlen, enthüllte das Forschungsteam für Bedrohungsinformationen, Cisco Talos. Die Opfer dieser Kampagne befinden sich überwiegend in den Vereinigten Staaten, mit einem geringeren Prozentsatz der Opfer im Vereinigten Königreich, der Türkei und den Philippinen, wie unten gezeigt.

Die bösartige Software arbeitet partnerschaftlich zusammen, um in der Zwischenablage des Benutzers gespeicherte Informationen auszuspähen, bei denen es sich normalerweise um eine vom Benutzer kopierte Zeichenfolge aus Buchstaben und Zahlen handelt. Die Infektion erkennt dann in die Zwischenablage kopierte Wallet-Adressen und ersetzt sie durch eine andere Adresse.

Der Angriff beruht auf der Unaufmerksamkeit des Benutzers gegenüber der Wallet-Adresse des Absenders, der die Kryptowährungen an den nicht identifizierten Angreifer senden würde. Ohne offensichtliches Ziel umfasst der Angriff Einzelpersonen sowie kleine und große Organisationen.

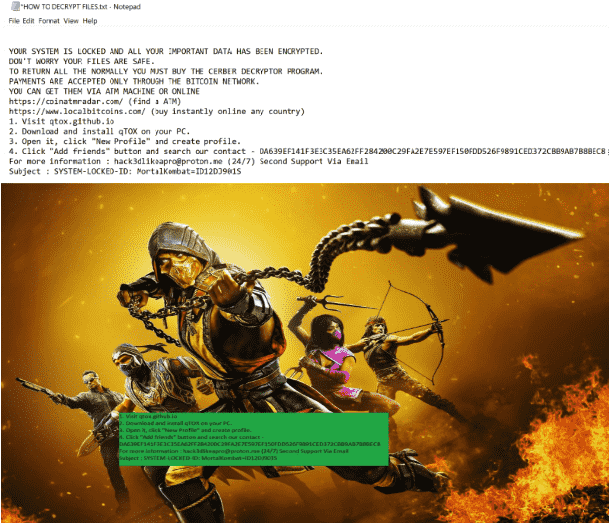

Nach der Infektion verschlüsselt die MortalKombat-Ransomware die Dateien des Benutzers und hinterlässt eine Lösegeldforderung mit Zahlungsanweisungen, wie oben gezeigt. Offenlegung der mit der Angriffskampagne verbundenen Download-Links (URLs), Talos-Bericht angegeben:

„Einer davon erreicht über die IP-Adresse 193 einen von Angreifern kontrollierten Server[.]169[.]255[.]78 mit Sitz in Polen, um die Ransomware MortalKombat herunterzuladen. Nach Talos’ Analyse, 193[.]169[.]255[.]78 führt einen RDP-Crawler aus, der das Internet nach dem exponierten RDP-Port 3389 durchsucht.“

Als erklärt von Malwarebytes beginnt die „Tag-Team-Kampagne“ mit einer E-Mail zum Thema Kryptowährung, die einen schädlichen Anhang enthält. Der Anhang führt eine BAT-Datei aus, die beim Herunterladen und Ausführen der Ransomware hilft, wenn sie geöffnet wird.

Dank der frühzeitigen Erkennung von schädlicher Software mit hohem Potenzial können Anleger proaktiv verhindern, dass dieser Angriff ihr finanzielles Wohlergehen beeinträchtigt. Wie immer rät Cointelegraph Anlegern, vor einer Investition eine umfassende Due Diligence durchzuführen und gleichzeitig die offizielle Kommunikationsquelle sicherzustellen. Lesen Sie diesen Artikel des Cointelegraph Magazine, um zu erfahren, wie Sie Krypto-Assets sicher aufbewahren können.

Verwandt: Das US-Justizministerium beschlagnahmt die Website der produktiven Ransomware-Gang Hive

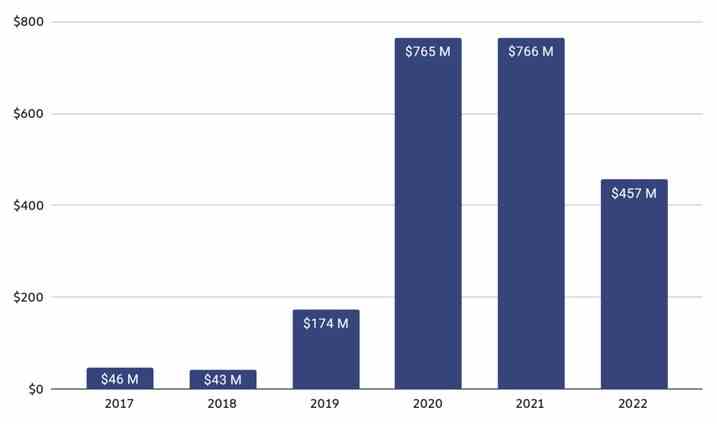

Da Ransomware-Opfer weiterhin Erpressungsforderungen ablehnen, sanken die Ransomware-Einnahmen für Angreifer im Jahr 2022 um 40 % auf 456,8 Millionen US-Dollar.

Bei der Offenlegung der Informationen stellte Chainalysis fest, dass die Zahlen nicht unbedingt bedeuten, dass die Anzahl der Angriffe gegenüber dem Vorjahr gesunken ist.