Mit einer handelsüblichen Drohne im Wert von 20 US-Dollar haben Forscher der University of Waterloo in Ontario etwas geschaffen, das praktisch ein Luftfahrzeug ist Scangerät, das den Standort jedes mit WLAN verbundenen Geräts in Ihrem Haus triangulieren kann. Huch.

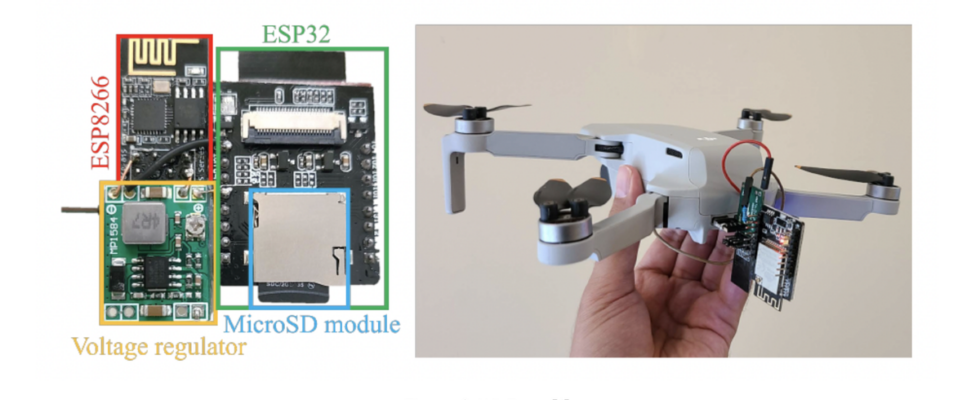

Die Forscher Ali Abedi und Deepak Vasisht, die kürzlich ihre Ergebnisse auf der präsentierten 28. Internationale Jahreskonferenz für Mobile Computing und Networking, nennen diesen Apparat „Wi-Peep“, was ein täuschend niedlicher Name für ein Projekt mit solch schrecklichen Implikationen ist. Wi-Peep beteiligt sich an einem, wie Forscher es nennen, „standortaufdeckenden Datenschutzangriff“, der die Daten in WiFi-Netzwerken manipulieren und sie verwenden kann, um „durch Wände zu sehen“ oder vielmehr den Standort von Geräten durch hinterhältiges Scannen zu ermitteln.

Wie funktioniert der Angriff?

Forscher sagen, dass ihr Gerät Sicherheitsmängel in IEEE 802.11 ausnutzt – ein seit langem bestehendes drahtloses Protokoll für lokale Zugangsnetzwerke, das a Geschichte der Probleme mit Datenabhörung und Abhören. Das Programm setzt ein sogenanntes „Flugzeit”-Technik (ToF), die einen Datenmanipulationstrick verwendet, um die physische Entfernung zwischen einem Signal und einem Objekt zu messen.

Dies alles ist möglich aufgrund einer Sicherheitslücke in den meisten WLAN-Netzwerken, die die Forscher als „höfliches WLAN“ bezeichnet haben. Grundsätzlich sind alle Smart Devices darauf vorbereitet, automatisch auf „Kontaktversuche“ anderer Geräte in ihrer Umgebung zu reagieren, selbst wenn das Netzwerk per Passwortschutz gesichert ist. Um diese Schwachstelle zu manipulieren, sendet Wi-Peep ein ToF-Signal aus, das versucht, Kontakt mit lokalen Geräten herzustellen, und ermöglicht anschließend die „heimliche Lokalisierung“ bestimmter WLAN-betriebener Geräte in einem bestimmten Gebäude oder Bereich. Die Art des Geräts kann anhand von Informationen beurteilt werden, die aus seiner MAC-Adresse entnommen werden – der eindeutigen Kennung, die an Geräte innerhalb eines bestimmten Netzwerks vergeben wird. Offensichtlich bedeutet dies, dass Dinge wie Ihr Smart TV, Amazon Echo, Handy, Laptop oder jedes andere „intelligente“ Gerät für den hinterhältigen kleinen Spion sichtbar sind.

Forscher stellen sich einige ziemlich gruselige Szenarien vor, die die heimliche Datensammlung von Wi-Peep betreffen. Abedi und Vasisht befürchten, dass ein mit diesem Gerät bewaffneter Hacker möglicherweise „den Standort von Hausbewohnern, Sicherheitskameras und sogar Einbruchsensoren zu Hause ableiten.“

G/O Media kann eine Provision erhalten

Sie gehen noch einen Schritt weiter und stellen sich einen Eindringling vor:

Ein Einbrecher könnte diese Informationen verwenden, um wertvolle Gegenstände wie Laptops zu lokalisieren und ideale Gelegenheiten zu identifizieren, wenn Personen entweder nicht zu Hause oder nicht in einem bestimmten Bereich sind (z. B. wenn sich alle im Keller befinden), indem sie ihre Smartphones oder Smartwatches verfolgen.

Während seiner Präsentation stellte Abedi weiter die Hypothese auf, dass das Tool verwendet werden könnte, um „die Bewegungen von Sicherheitskräften in einer Bank zu verfolgen, indem der Standort ihrer Telefone oder Smartwatches verfolgt wird. Ebenso könnte ein Dieb den Standort und die Art von intelligenten Geräten in einem Haus identifizieren, einschließlich Überwachungskameras, Laptops und Smart-TVs, um einen guten Kandidaten für einen Einbruch zu finden. Darüber hinaus bedeutet die Bedienung des Geräts per Drohne, dass es schnell und aus der Ferne verwendet werden kann, ohne dass eine große Chance besteht, dass der Benutzer entdeckt wird.“

Abedi und Vasisht hoffen, dass ihre Forschung zur Entwicklung besserer Schutzmechanismen für WiFi-Protokolle führt, sodass zukünftige Iterationen nicht so anfällig für Angriffe sind wie die aktuellen. „Wir hoffen, dass unsere Arbeit das Design von Protokollen der nächsten Generation beeinflussen wird“, schreiben die Forscher.