Letzte Woche hat MGM Resorts ein massives Systemproblem bekannt gegeben, das Berichten zufolge dazu geführt hat, dass Spielautomaten, Zimmerschlüssel und andere wichtige Geräte nicht mehr funktionsfähig waren. Welche aufwändigen Methoden waren erforderlich, um ein Kasino- und Hotelimperium im Wert von fast 34 Milliarden US-Dollar zu knacken? Laut den Hackern selbst (und scheinbar von einer Quelle bestätigt). im Gespräch mit Bloomberg), genügte ein zehnminütiger Anruf.

Die mutmaßlichen Hacker hinter dem MGM-Problem haben sich allem Anschein nach Zugang über einen der allgegenwärtigsten und am einfachsten zu bedienenden Vektoren verschafft: einen Social-Engineering-Angriff. Social Engineering manipuliert ein Ziel psychologisch dazu, das zu tun, was der Angreifer will, oder Informationen preiszugeben, die es nicht sollte – in diesem Fall offenbar dadurch, dass es einen ahnungslosen IT-Helpdesk-Mitarbeiter austrickst. Die Folgen reichen von der Zerstörung globaler Konzerne bis hin zur Zerstörung der persönlichen Finanzen unglücklicher einzelner Opfer. Aber was macht Social-Engineering-Angriffe so effektiv und warum sind sie so schwer zu verhindern?

Es scheint kontraintuitiv, vertrauliche Informationen an einen völlig Fremden weiterzugeben, aber Angreifer haben Methoden entwickelt, um Sie dazu zu bringen, sich dabei wohl zu fühlen. Dazu könnte gehören, im Laufe der Zeit Vertrauen aufzubauen, Informationen über Sie zu sammeln, um den Eindruck zu erwecken, dass sie Sie kennen, oder ein Gefühl der Dringlichkeit zu nutzen, um Sie zum schnellen Handeln zu bewegen, ohne darüber nachzudenken, was Sie aufgeben. Aus diesem Grund gehören zu den gemeinsamen Persönlichkeitsmerkmalen von Cyber-Opfern, extrovertiert, verträglich und offen für neue Erfahrungen zu sein, so Erik Huffman, ein Forscher, der die Psychologie hinter Cybersicherheitstrends untersucht.

„Angst ist ein Angriffsvektor. Hilfsbereitschaft ist ein Angriffsvektor“, sagte Huffman. „Je wohler Sie sich fühlen, desto hackbarer werden Sie.“

Außerdem gibt es in digitalen Umgebungen weniger soziale Reize als im direkten Kontakt, so dass ein potenzielles Opfer möglicherweise verdächtige Anzeichen nicht so gut wahrnehmen kann, sagte Huffman. Wir lesen Nachrichten mit unserer eigenen Stimme und projizieren unseren eigenen guten Willen auf sie, was normalerweise nicht persönlich geschieht. Es gibt weniger Informationen wie soziale Hinweise oder Körpersprache, die uns leiten oder uns das Gefühl geben, dass etwas nicht stimmt.

Ein Social-Engineering-Angriff könnte so einfach sein wie ein vorgetäuschter dringender Anruf eines Betrügers, um an Ihre Kreditkarteninformationen für einen leichten Diebstahl zu gelangen. Aber es wird immer komplizierter „Rube Goldberg greift an“ Laut Andrew Brandt, dem leitenden Forscher von Sophos X-Ops, gibt es mehrere Ansätze, um Sie zu täuschen. In einem Beispiel für einen solchen Angriff beobachtete Brandt, wie Betrüger zunächst über das Telefon agierten, um ein Opfer dazu zu bringen, auf eine ebenfalls vom Betrüger gesendete E-Mail zu klicken. Sobald die E-Mail angeklickt wurde, wurde eine Angriffskette aktiviert, die Malware und Fernzugriffssoftware umfasste.

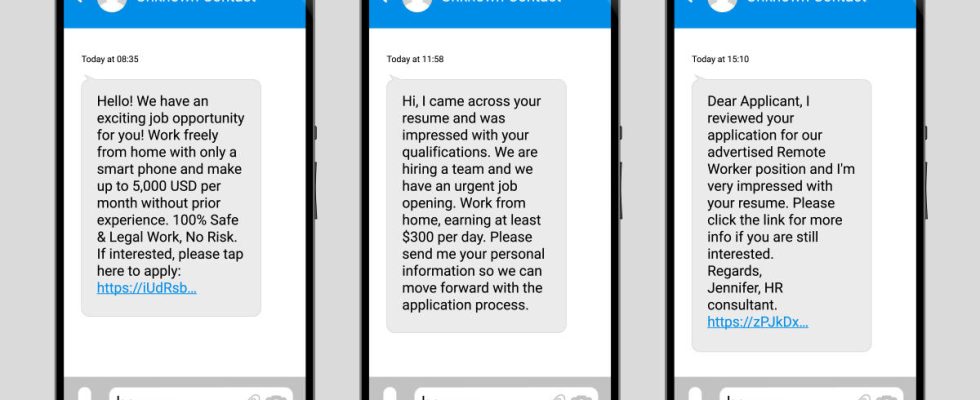

Wahrscheinlicher ist, dass Sie es auf einer viel einfacheren Ebene antreffen. Möglicherweise erhalten Sie eine Textnachricht von jemandem, der sich als Ihr Chef ausgibt und ihn um Geschenkkarten bittet, oder Sie werden dazu verleitet, auf einen bösartigen Link zu klicken, der Ihre Anmeldedaten fälscht. Aber auf die eine oder andere Weise werden Sie wahrscheinlich irgendwann darauf stoßen, da schätzungsweise 98 Prozent der Cyberangriffe zu einem gewissen Grad auf Social-Engineering-Taktiken beruhen, heißt es Forschung von Splunk.

Es gibt noch einige andere Warnzeichen, auf die man achten kann. Das Herunterladen einer ungewöhnlich großen Datei, einer passwortgeschützten ZIP-Datei, die nicht auf Malware gescannt werden kann, oder einer verdächtigen Verknüpfungsdatei sind laut Brandt alles Anzeichen für einen potenziellen Angriff. Aber vieles davon ist ein Bauchgefühl – und man muss sich die Zeit nehmen, einen Schritt zurückzutreten, bevor man darüber nachdenkt, was schiefgehen könnte.

„Es ist eine Praxis, die immer wieder Wiederholungen und Proben erfordert, um reflexartig dem zu misstrauen, was Leute sagen, die man nicht kennt“, sagte Brandt.

Huffman sagte, dass Menschen versuchen können, nicht zum Opfer zu werden, indem sie die Grenzen einer digitalen Umgebung anerkennen und Fragen stellen wie: Ist es für diese Person sinnvoll, sich an mich zu wenden? Verhält sich diese Person vertrauenswürdig? Hat diese Person die Autorität oder Machtposition, diese Anweisungen zu geben? Versteht diese Person wirklich das Thema, über das wir sprechen?

Social-Engineering-Angriffe kommen ständig vor, sowohl gegen große Unternehmen als auch gegen normale Menschen. Wenn wir wissen, dass unsere gutmütigen Eigenschaften unsere größte Schwäche angesichts dieser Vielfalt an schlechten Schauspielern sein können, kann es verlockend sein, aus Sicherheitsgründen ganz aufzugeben, nett zu sein. Der Schlüssel liegt darin, unsere sozialen Instinkte mit gesunder Skepsis in Einklang zu bringen. „Sie können hilfreich sein“, sagte Huffman, „aber seien Sie vorsichtig.“