Sweet Security, ein in Tel Aviv ansässiges Cloud-Sicherheits-Startup, gab heute bekannt, dass es eine 12-Millionen-Dollar-Seed-Runde unter der Leitung von Glilot Capital Partners eingeworben hat, an der sich CyberArk Ventures und eine Reihe von Angel-Investoren beteiligen, darunter Gerhard Eschelbeck, ein ehemaliger CISO bei Google und Travis McPeak, der die Produktsicherheit bei Databricks leitete.

Sweet stellt Unternehmen eine Cloud-native Echtzeit-Sicherheitssuite zur Verfügung, die Sicherheitsteams dabei helfen soll, Angriffe auf Cloud-Workloads schnell zu stoppen. Das Unternehmen wurde von mehreren Sicherheitsveteranen mitbegründet: Dror Kashti, dem ehemaligen CISO der israelischen Verteidigungskräfte (IDF), Eyal Fisher, dem ehemaligen Leiter der Cyber-Abteilung der IDF-Einheit 8200, und Orel Ben-Ishay, der ehemalige Leiter der Cybersicherheit der Forschungs- und Entwicklungsgruppe Einheit 81 der IDF.

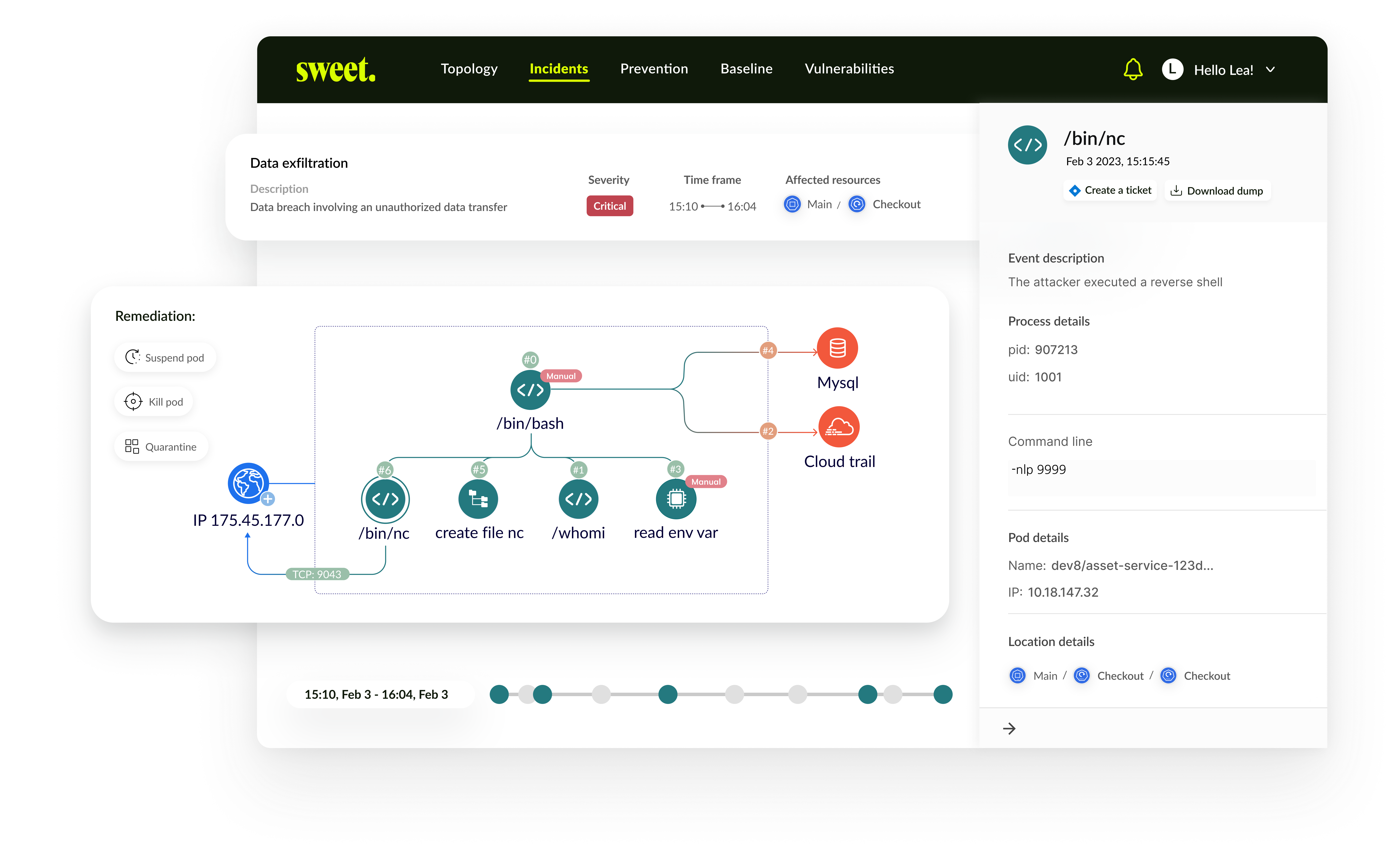

Bildnachweis: Süße Sicherheit

Kashti bemerkte, dass sich die israelische Regierung und das Militär gegen Ende seiner Zeit in der IDF darauf vorbereitet hätten Projekt Nimbusdas Cloud-Computing-Projekt, das untersuchte, wie Israel seine sensiblen Arbeitslasten sicher in die Cloud verschieben kann (ein Projekt, das, wie wir erwähnen sollten, nicht unumstritten war).

„Ich musste den Sicherheitsabschnitt dieses Projekts unterzeichnen“, sagte Kashti. „Als CISO haben Sie keine Versicherungspolice. Sie müssen Ihr Risiko verwalten. […] Aber ich konnte in der Cloud keine guten Tools für Erkennung und Reaktion in Echtzeit finden. Ich habe ein halbes Jahr lang gesucht und konnte nichts finden.“ Als er sich aus der IDF zurückzog, rief er Fisher an und die beiden beschlossen, sich zusammenzutun, um dieses Problem zu lösen.

Eine der Kerntechnologien, auf denen Sweet seine Lösung basiert, ist eBPF, wodurch Sanbox-Programme im Linux-Kernel ausgeführt werden können, wo sie ohne großen Overhead Metriken zum Netzwerkverkehr und zur Ressourcennutzung sammeln können. Obwohl es das Konzept schon seit fast zehn Jahren gibt, ist es erst in den letzten Jahren einigermaßen zum Mainstream geworden, unter anderem weil es die Überwachung der Cloud-nativen Infrastruktur viel einfacher macht.

Bildnachweis: Süße Sicherheit

Aktuelle Lösungen, so Fisher, seien nicht für den Schutz cloudnativer Anwendungen konzipiert. „Sie waren nicht für Anwendungen gedacht, die in öffentlichen Clouds ausgeführt werden“, sagte er. „Sie waren für On-Premise und ähnliches gedacht, und jemand hat sie migriert, mitgenommen und gesagt: ‚Okay, jetzt verwenden Sie es für die Cloud.‘ Das Problem ist, dass es viele Ressourcen verbraucht. Es ist nicht die richtige Lösung. Die Angriffe, die unserer Meinung nach für diese Umgebungen relevanter sind, werden nicht erkannt.“

Aufgrund dieses hohen Aufwands implementieren viele Unternehmen die vorhandenen Cloud-Sicherheitslösungen einfach nicht. Der Einsatz von eBPF und anderen Technologien durch Sweet verspricht, den Ressourcenverbrauch auf ein Minimum zu beschränken und gleichzeitig Echtzeit-Einblicke in die Angriffsfläche eines Unternehmens zu ermöglichen.

Wie das Team feststellte, arbeitete Sweet hart daran, die Ermüdung durch Aufmerksamkeit auf ein Minimum zu beschränken. Angesichts der Komplexität von Cloud-Umgebungen ist immer etwas los. Sweet entschied sich für einen Basisansatz, um die Benachrichtigungen relevant zu halten. Das System warnt Benutzer, wenn etwas von dieser Grundlinie abweicht (zusätzlich zu einer Reihe anderer proprietärer Methoden zur Erkennung von Angriffen).

Kashti stellte fest, dass das Unternehmen derzeit zwei Arten von Kunden hat (und hier gibt es keine großen Überraschungen): diejenigen, die in der Cloud geboren wurden, und diejenigen, die sich mitten in der digitalen Transformationsreise befinden.

Mit einem Team von weniger als 20 Mitarbeitern plant Sweet, die neuen Mittel für den Ausbau seines Produkts zu nutzen und weiterhin mit seinen frühen Designpartnern zusammenzuarbeiten, um den Service zu erweitern.

Ein Bereich, über den das Team nachdenkt, ist laut Kashti die Einführung einer Form der automatisierten Behebung. Langfristig könnte sich das Unternehmen auch mit der API-Sicherheit und anderen angrenzenden Bereichen befassen. Er betonte, dass Sweet kein Feature-Unternehmen sein wolle, sondern dass das Team eine Produktsuite aufbaue.

„Die Investition in Sweet Security war eine Selbstverständlichkeit“, sagte Kobi Samboursly, Gründungspartner von Glilot Capital Partners. „Erstens geht es darum, eine zunehmend problematische Cloud-Sicherheitslücke zu schließen – die Cloud-Laufzeitverteidigung. Zweitens bringen Dror, Eyal und Orel Superkräfte mit: die Tiefe und Breite ihrer Cloud-Sicherheitsexpertise und ihre Fähigkeit, talentierte, leistungsstarke Teams aufzubauen und zu betreuen. Sweet hat einen großartigen Start hingelegt und wir freuen uns darauf, seinen Erfolg zu unterstützen.“