Lazarus, eine staatlich geförderte Hackergruppe mit Sitz in Nordkorea, verwendet jetzt Open-Source-Software und schafft gefälschte Jobs, um Malware zu verbreiten, sagt Microsoft.

Die bekannte Gruppe von Hackern zielt auf viele wichtige Industriesektoren wie Technologie, Medienunterhaltung und Verteidigung ab und verwendet viele verschiedene Arten von Software, um diese Angriffe durchzuführen.

Wenn Sie das nächste Mal eine Nachricht auf LinkedIn erhalten, sollten Sie vorsichtig sein. Microsoft warnt davor, dass die in Nordkorea ansässige Bedrohungsgruppe aktiv mit Trojanern infizierte Open-Source-Software verwendet, um Branchenexperten anzugreifen. Microsoft hat festgestellt, dass diese Social-Engineering-Angriffe Ende April begannen und mindestens bis Mitte September andauerten.

Lazarus, auch bekannt als ZINC, Labyrinth Chollima und Black Artemis, ist eine staatlich geförderte militärische Hacking-Gruppe aus Nordkorea. Es wird gesagt, dass es seit mindestens 2009 aktiv ist und seitdem für eine Vielzahl großer Angriffe verantwortlich ist, darunter Phishing, Ransomware-Kampagnen und mehr.

Die Gruppe hat gefälschte LinkedIn-Recruiter-Profile erstellt und geeignete Kandidaten mit Stellenangeboten bei seriösen, bestehenden Unternehmen angesprochen. „Die Zielgruppen erhielten eine auf ihren Beruf oder Hintergrund zugeschnittene Kontaktaufnahme und wurden ermutigt, sich auf eine offene Stelle bei einem von mehreren legitimen Unternehmen zu bewerben“, sagte Microsoft.

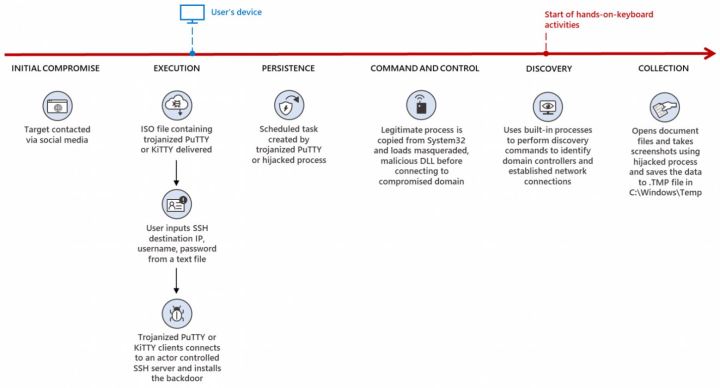

Nachdem die Opfer davon überzeugt waren, die Konversation von LinkedIn auf WhatsApp zu verschieben, das eine verschlüsselte Kommunikation bietet, gingen die Hacker zum nächsten Schritt über. Während des WhatsApp-Gesprächs erhielten die Opfer infizierte Software, die es Lazarus ermöglichte, Malware auf ihren Systemen zu installieren.

Das Endziel der Hacker war es, sensible Informationen zu stehlen oder Zugang zu wertvollen Netzwerken zu erhalten. Abgesehen von der Malware – die in Programmen wie PuTTY, KiTTY, TightVNC, muPDF/Subliminal Recording und Sumatra PDF Reader gefunden wurde – waren die Angriffe auch auf sozialer Ebene ausgereift, wobei LinkedIn-Profile und Unternehmen ausgewählt wurden dem Beruf des Opfers entsprechen.

Wie von Bleeping Computer festgestellt, hat ZINC auch ähnliche Angriffe durchgeführt, indem es gefälschte Social-Media-Personas zur Verbreitung von Malware verwendet hat. Früher zielte es hauptsächlich auf Sicherheitsforscher ab; Dieses Mal haben die Angriffe eine breitere Reichweite.

Diese Angriffe scheinen eine Fortsetzung der Operation Dream Job zu sein. Die seit 2020 aktive Kampagne konzentrierte sich auf Ziele aus dem Verteidigungs- und Luft- und Raumfahrtsektor in den USA und lockte sie mit interessanten Stellenangeboten, alle mit dem Ziel, Cyberspionage zu betreiben. Lazarus wurde in der Vergangenheit auch beim Angriff auf Kryptowährungsarbeiter und Kryptobörsen entdeckt.

Wie kann man sich vor diesen Angriffen schützen? Versuchen Sie, Ihre LinkedIn-Gespräche nach Möglichkeit auf der Plattform zu halten. Akzeptieren Sie keine Dateien von Personen, die Sie nicht kennen, und stellen Sie sicher, dass Sie eine gute Antivirensoftware verwenden. Scheuen Sie sich schließlich nicht, sich an das Unternehmen zu wenden und zu überprüfen, ob die Person, die versucht, Ihnen Dateien zu senden, tatsächlich dort arbeitet.

Empfehlungen der Redaktion