Was genau die nordkoreanischen Hacker mit ihren Angriffen auf die vernetzte Softwarelieferkette erreichen wollten, ist noch nicht ganz klar, aber es scheint teilweise durch einfachen Diebstahl motiviert worden zu sein. Vor zwei Wochen enthüllte das Cybersicherheitsunternehmen Kaspersky, dass mindestens eine Handvoll der Opfer, auf die die korrupte 3CX-Anwendung abzielte, mit Kryptowährungen verbundene Unternehmen mit Sitz in „Westasien“ waren, obwohl es sich weigerte, sie zu nennen. Kaspersky stellte fest, dass die Hacker, wie es oft bei massiven Angriffen auf die Softwarelieferkette der Fall ist, ihre potenziellen Opfer durchsiebt und nur einen winzigen Bruchteil dieser Hunderttausenden von kompromittierten Netzwerken mit Malware der zweiten Stufe versorgt hatten, um sie anzugreifen „chirurgische Präzision.“

Mandiant stimmt zu, dass mindestens ein Ziel der mit Nordkorea verbundenen Hacker zweifellos der Diebstahl von Kryptowährungen ist: Es weist darauf hin frühere Ergebnisse der Threat Analysis Group von Google dass AppleJeus, eine Malware, die mit denselben Hackern verbunden ist, verwendet wurde, um Kryptowährungsdienste über eine Schwachstelle im Chrome-Browser von Google anzugreifen. Mandiant fand auch heraus, dass dieselbe Backdoor in der Software von 3CX in eine andere Kryptowährungsanwendung, CoinGoTrade, eingefügt wurde und dass sie die Infrastruktur mit einer weiteren Backdoor-Trading-App, JMT Trading, teilte.

All dies in Kombination mit der Ausrichtung der Gruppe auf Trading Technologies deutet auf einen Fokus auf den Diebstahl von Kryptowährung hin, sagt Ben Read, Head of Cyberspionage Threat Intelligence bei Mandiant. Ein umfassender Supply-Chain-Angriff wie der, bei dem die Software von 3CX ausgenutzt wurde, „würde Sie an Orte bringen, an denen Menschen mit Geld umgehen“, sagt Read. „Dies ist eine Gruppe, die sich stark auf die Monetarisierung konzentriert.“

Carmakal von Mandiant stellt jedoch fest, dass kryptofokussierte Opfer angesichts des Ausmaßes dieser Angriffe auf die Lieferkette möglicherweise immer noch nur die Spitze des Eisbergs sind. „Ich denke, wir werden im Laufe der Zeit viel mehr Opfer erfahren, wenn es um einen dieser beiden Angriffe auf die Softwarelieferkette geht“, sagt er.

Während Mandiant die Kompromittierung von Trading Technologies und 3CX als den ersten bekannten Fall eines Angriffs auf eine Lieferkette beschreibt, der zu einem anderen führte, haben Forscher jahrelang darüber spekuliert, ob andere derartige Vorfälle ähnlich miteinander verbunden waren. Die als Winnti oder Brass Typhoon bekannte chinesische Gruppe beispielsweise führte von 2016 bis 2019 nicht weniger als sechs Angriffe auf die Software-Lieferkette durch. Und in einigen dieser Fälle wurde die Methode des ersten Angriffs der Hacker nie entdeckt – und könnte durchaus von einem früheren Angriff auf die Lieferkette stammen.

Carmakal von Mandiant merkt an, dass es auch Anzeichen dafür gab, dass die russischen Hacker, die für den berüchtigten Angriff auf die Lieferkette von SolarWinds verantwortlich waren, auch Aufklärung auf Softwareentwicklungsservern in einigen ihrer Opfer durchführten und vielleicht einen Folgeangriff auf die Lieferkette planten, als sie es taten gestört.

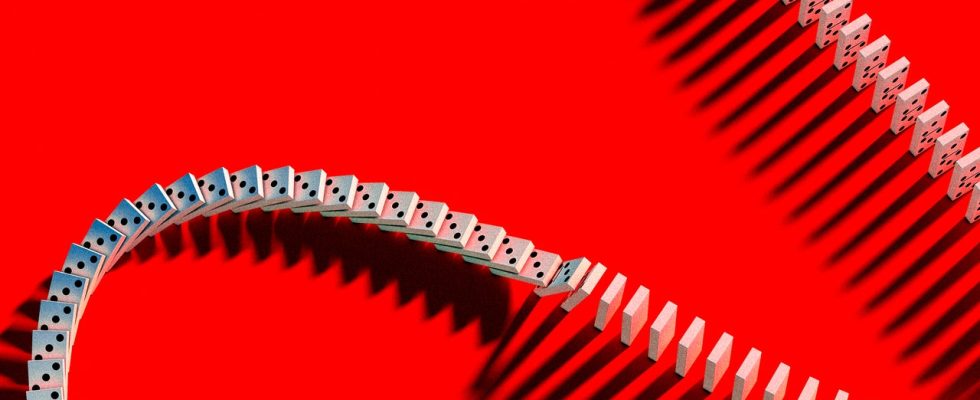

Schließlich schafft es eine Hackergruppe, die in der Lage ist, einen Angriff auf die Lieferkette durchzuführen, normalerweise, ein riesiges Netz auszuwerfen, das alle möglichen Opfer anzieht – einige von ihnen sind oft Softwareentwickler, die selbst einen starken Ausgangspunkt bieten, um einen Angriff durchzuführen -on-Supply-Chain-Angriff, der das Netz noch einmal auswirft. Wenn 3CX tatsächlich das erste Unternehmen ist, das von dieser Art von Lieferkettenreaktion betroffen ist, wird es wahrscheinlich nicht das letzte sein.