Cyberangriffe haben sich in der heutigen digital vernetzten Welt zu einer ernsthaften Bedrohung für Menschen, Organisationen und Regierungen entwickelt. Ein Cyberangriff ist ein böswilliger Versuch, Schwachstellen in Computersystemen, Netzwerken oder Software für schändliche Zwecke auszunutzen. Das Verständnis der Anatomie eines Cyberangriffs ist für Einzelpersonen, Unternehmen und Regierungen von entscheidender Bedeutung, um wirksame Cybersicherheitsstrategien zu entwickeln.

Um Licht auf das sich verändernde Umfeld von Cyber-Bedrohungen zu werfen, werden in diesem Artikel die wesentlichen Elemente eines Cyber-Angriffs und die Phasen von Phishing- und Ransomware-Angriffen erörtert.

Die Phasen eines Cyberangriffs

Aufklärung

Während der Aufklärungsphase sammeln die Angreifer Daten über das Ziel. Um potenzielle Schwachstellen, Ziele und wichtige Vermögenswerte zu finden, wenden sie verschiedene Taktiken an und betreiben aktive oder passive Aufklärung.

Bei der aktiven Aufklärung werden Netzwerke nach potenziellen Zugangspunkten durchsucht, während bei der passiven Aufklärung bei einem Cyberangriff Informationen über das Ziel gesammelt werden, ohne direkt in dessen Systeme oder Netzwerke einzugreifen.

Bewaffnung

Sobald die Angreifer ihre Ziele und Schwachstellen ausfindig gemacht haben, nutzen sie den Angriff als Waffe, indem sie bösartigen Code schreiben oder bereits bekannte Schwachstellen ausnutzen. Dabei handelt es sich häufig um die Entwicklung von Schadsoftware, die das Zielsystem beschädigen oder sich illegal Zugriff darauf verschaffen kann, beispielsweise Viren, Trojaner oder Ransomware.

Verwandt: Die 7 gefragtesten Jobs im Bereich Cybersicherheit

Lieferung

Die bösartige Nutzlast muss nun an das Ziel geliefert werden. Angreifer nutzen eine Vielzahl von Techniken, um ahnungslose Opfer mit Malware zu infizieren, darunter Phishing-E-Mails, schädliche Links, infizierte Anhänge und Watering-Hole-Angriffe.

Ausbeutung

In dieser Phase nutzen Angreifer die Schwachstellen im Zielnetzwerk oder -system aus, um sich unbefugten Zugriff zu verschaffen. Sie nutzen Sicherheitslücken, ungepatchte Software oder mangelhafte Authentifizierungsverfahren, um auf das Ziel zuzugreifen.

Installation

Sobald die Angreifer Zugriff auf das Zielsystem haben, installieren sie den Virus, um ihn dauerhaft und unter ihrer Kontrolle zu halten. Sie können auch ihre Anmeldeinformationen erhöhen, um einen fortgeschritteneren und lateraleren Netzwerkzugriff zu erhalten.

Steuerung und Kontrolle

Angreifer erstellen eine Befehls- und Kontrollinfrastruktur, um mit den kompromittierten Systemen in Kontakt zu bleiben. Dies wird als Befehl und Kontrolle (C2) bezeichnet. Dies ermöglicht es ihnen, zu kommunizieren, Informationen herauszufiltern und ihre schändlichen Handlungen heimlich durchzuführen.

Maßnahmen zum Ziel

Nachdem die Angreifer die Kontrolle über das Zielsystem übernommen haben, beginnen sie mit der Verwirklichung ihrer Hauptziele. Dies kann Datendiebstahl, Datenveränderung, Lösegeldforderungen oder die Durchführung zusätzlicher Angriffe gegen verschiedene Ziele zur Folge haben.

Spuren verdecken

Um der Entdeckung vorzubeugen und weiterhin Fuß zu fassen, verbergen Angreifer ihre Existenz in den kompromittierten Systemen, indem sie Protokolle löschen, Beweise für ihre Aktivitäten vernichten und ihre Anwesenheit in den Protokollen verschleiern.

Die Anatomie eines Phishing-Angriffs verstehen

Ein Phishing-Angriff ist eine Art Cyberangriff, bei dem Angreifer Social-Engineering-Techniken einsetzen, um Einzelpersonen oder Organisationen dazu zu verleiten, vertrauliche Informationen wie Anmeldeinformationen, Finanzdaten oder persönliche Daten preiszugeben.

Beispielsweise kann ein Angreifer einen infizierten Computer fernsteuern, indem er Remote Access Trojaner (RATs) installiert. Nach der Bereitstellung der RAT auf einem kompromittierten System kann der Angreifer Befehle an die RAT senden und als Reaktion darauf Daten abrufen.

Die Angreifer geben sich häufig als vertrauenswürdige Instanzen wie Banken, Online-Dienste oder Kollegen aus, um das Vertrauen des Opfers zu gewinnen und es zu bestimmten Maßnahmen zu manipulieren, die seine Sicherheit gefährden. Zu den Phasen eines Phishing-Angriffs gehören:

- Aufklärung: Angreifer recherchieren und identifizieren potenzielle Ziele – oft durch Social Engineering oder Web Scraping –, um E-Mail-Adressen und persönliche Informationen zu sammeln.

- Waffe: Cyberkriminelle erstellen betrügerische E-Mails mit bösartigen Links oder Anhängen, die legitim aussehen sollen und Opfer dazu verleiten, darauf zu klicken oder sie herunterzuladen.

- Zustellung: Phishing-E-Mails werden an die Zielpersonen oder -organisationen gesendet und diese dazu verleitet, schädliche Links oder Anhänge zu öffnen.

- Ausbeutung: Wenn Opfer auf schädliche Links klicken oder infizierte Anhänge öffnen, erhalten die Angreifer unbefugten Zugriff auf ihre Systeme oder sammeln vertrauliche Informationen.

- Installation: Die Angreifer können Malware auf dem Gerät des Opfers installieren, beispielsweise Keylogger oder Spyware, um Anmeldeinformationen zu stehlen und Aktivitäten zu überwachen.

- C2: Die Angreifer halten die Kommunikation mit den kompromittierten Systemen aufrecht und können so die Malware aus der Ferne kontrollieren.

- Zielgerichtete Maßnahmen: Cyberkriminelle können gestohlene Zugangsdaten für Finanzbetrug nutzen, sich unbefugten Zugriff auf sensible Daten verschaffen oder sogar weitere Angriffe gegen andere Ziele starten.

- Spuren verwischen: Nachdem sie ihr Ziel erreicht haben, versuchen Angreifer möglicherweise, Beweise für den Phishing-Angriff zu löschen, um einer Entdeckung zu entgehen.

Verwandt: Die 7 besten Wall-Street-Filme, die Sie sehen müssen

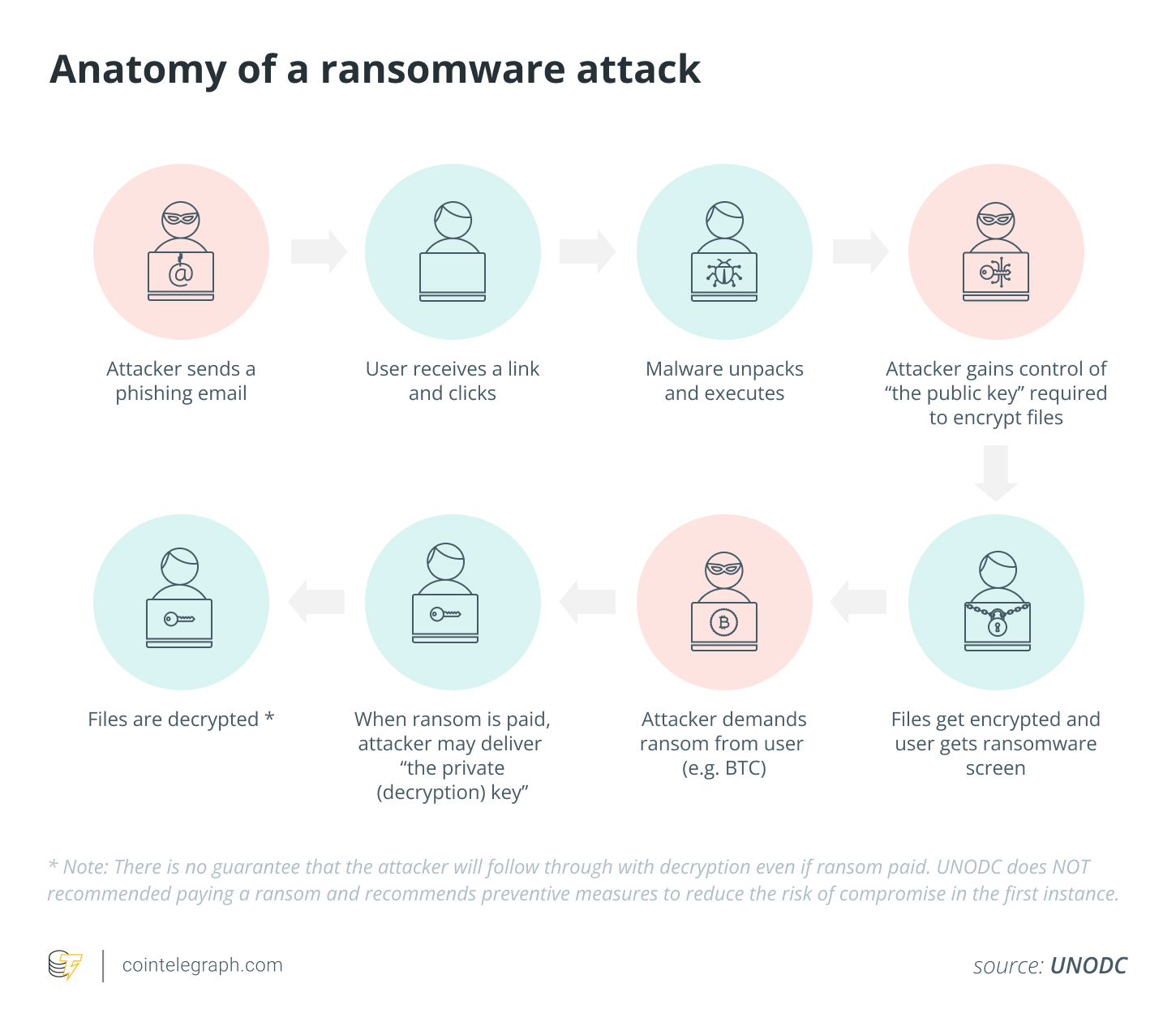

Die Anatomie eines Ransomware-Angriffs verstehen

Ein Ransomware-Angriff ist eine Art Cyberangriff, bei dem bösartige Software, sogenannte Ransomware, eingesetzt wird, um die Daten eines Opfers zu verschlüsseln oder es von seinen Computersystemen oder Dateien auszusperren. Die Angreifer verlangen vom Opfer eine Lösegeldzahlung, um den Entschlüsselungsschlüssel bereitzustellen oder den Zugriff auf die verschlüsselten Daten wiederherzustellen.

- Aufklärung: Angreifer identifizieren potenzielle Opfer anhand ihrer Schwachstellen, häufig durch automatisierte Scans offener Ports und offengelegter Dienste.

- Waffe: Cyberkriminelle verpacken Ransomware in Schadsoftware, die die Daten des Opfers verschlüsselt und für deren Freigabe ein Lösegeld verlangt.

- Zustellung: Die Ransomware wird über verschiedene Methoden übermittelt, beispielsweise über infizierte E-Mail-Anhänge oder bösartige Websites.

- Ausnutzung: Sobald das System des Opfers infiziert ist, nutzt die Ransomware Software-Schwachstellen aus, um die Dateien zu verschlüsseln und sie unzugänglich zu machen.

- Installation: Die Ransomware bleibt auf dem System des Opfers hängen, was es schwierig macht, sie ohne den Entschlüsselungsschlüssel zu entfernen.

- C2: Ransomware kommuniziert mit dem Server des Angreifers, um den Entschlüsselungsschlüssel bereitzustellen, nachdem das Lösegeld bezahlt wurde.

- Zielgerichtete Maßnahmen: Ziel ist die Erpressung des Opfers durch die Forderung einer Lösegeldzahlung als Gegenleistung für den Entschlüsselungsschlüssel zur Wiederherstellung der verschlüsselten Daten.

- Spuren verwischen: Ransomware-Angreifer verwischen ihre Spuren häufig, indem sie Verschlüsselungs- und Anonymisierungstechnologien einsetzen, um einer Entdeckung zu entgehen.

Das Verständnis der Anatomie eines Cyberangriffs ist für die Entwicklung wirksamer Cybersicherheitsmaßnahmen von entscheidender Bedeutung. Durch das Erkennen der Phasen eines Cyberangriffs können Einzelpersonen und Organisationen proaktiv Sicherheitskontrollen implementieren, Benutzer über potenzielle Bedrohungen aufklären und Best Practices anwenden, um sich gegen die sich ständig weiterentwickelnde Landschaft von Cyberbedrohungen zu verteidigen. Cybersicherheit ist eine kollektive Verantwortung, und mit Wachsamkeit und proaktiven Maßnahmen kann man die von Cyberkriminellen ausgehenden Risiken mindern.