Die Zunahme von Angriffen auf die Softwarelieferkette, wie der SolarWinds-Hack, veranlasste die letztjährige Exekutivverordnung der Biden-Administration, wonach Anbieter eine Software-Stückliste (SBOM) vorlegen müssen. SBOMs können Sicherheitsteams helfen zu verstehen, ob eine neu aufgedeckte Schwachstelle sie betrifft – theoretisch. Branchenexperten weisen jedoch darauf hin, dass sie nicht immer umfassend genug sind, um Angriffe zu verhindern oder die Herausforderungen der Sicherung von Lieferketten anzugehen.

Ein Startup, Ochsensicherheit, treibt eine Alternative zu SBOMs voran, die es Pipeline Bill of Materials (PBOM) nennt und die laut Ox noch weiter geht, indem es nicht nur den Code in endgültigen Softwareprodukten abdeckt, sondern auch die Verfahren und Prozesse, die sich während der gesamten Entwicklung auf die Software ausgewirkt haben. PBOM scheint an Zugkraft zu gewinnen. Obwohl Ox vor weniger als einem Jahr gegründet wurde, hat es 34 Millionen US-Dollar an Seed-Finanzierung aufgebracht – eine Tatsache, die heute bekannt gegeben wurde – und hat 30 Kunden, darunter FICO, Kaltura und Marqeta.

Zu den bisherigen Investoren gehören Evolution Equity Partners, Team8, Rain Capital und M12, der Venture-Fonds von Microsoft.

„Als der berüchtigte SolarWinds-Angriff stattfand, erinnere ich mich an den Stress, der in der gesamten Branche zu spüren war“, sagte CEO Neatsun Ziv, ein ehemaliger Check Point-Manager, in einem E-Mail-Interview mit TechCrunch. „Bei der Ideenfindung mit meinem Mitbegründer Lior Arzi sprachen wir über die Notwendigkeit einer End-to-End-Lieferkettenlösung – etwas, das nicht nur den Code betrachtet, der in das Endprodukt einfließt, sondern alles die Verfahren und Prozesse, die sich während des gesamten Entwicklungslebenszyklus auf die Software ausgewirkt haben könnten. Ende 2021 haben wir Ox Security gegründet, um diese Lösung zu entwickeln.“

Bei der Entwicklung von PBOM behauptet Ziv, dass Ox „umfangreiche“ Untersuchungen zu den Ursachen von mehr als 70 Angriffen aus dem vergangenen Jahr durchgeführt hat. PBOM wurde entwickelt, um Informationen zu enthalten, die die Angriffe hätten verhindern können, wenn sie zu diesem Zeitpunkt leicht verfügbar gewesen wären, sagt er, und um sie an Interessengruppen weiterzugeben, damit sie überprüfen können, ob die von ihnen verwendete Software von einem vertrauenswürdigen, sicheren Build stammt .

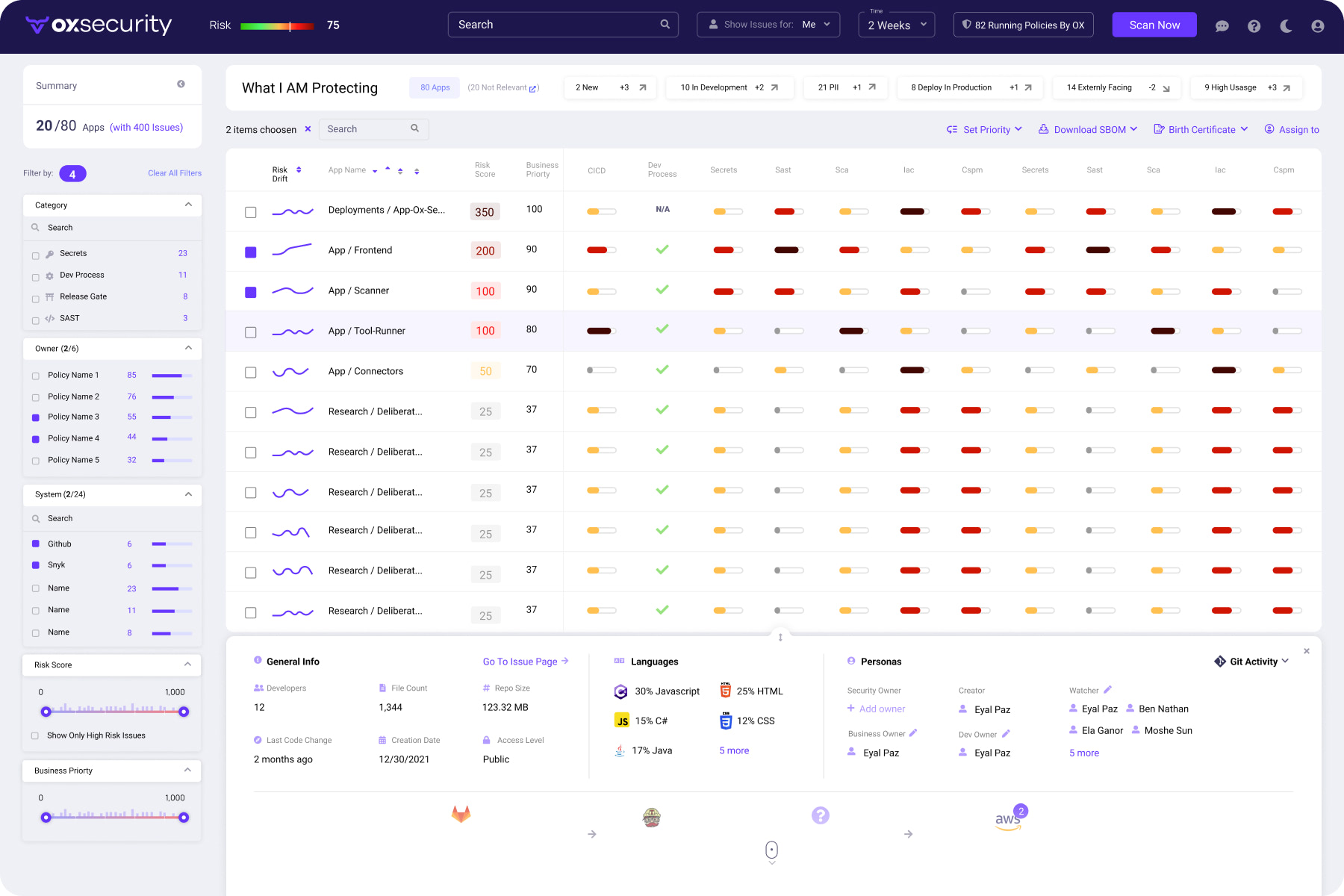

Bildnachweis: Ochsensicherheit

Die Plattform von Ox nutzt PBOM und lässt sich in vorhandene Softwareentwicklungstools und -infrastrukturen integrieren, um Aktionen aufzuzeichnen, die sich auf die Software während des gesamten Entwicklungslebenszyklus auswirken. Es stellt eine Verbindung zum Code-Repository einer Organisation her und führt einen Scan der Umgebung vom „Code bis zur Cloud“ durch, wodurch eine Karte der erkennbaren Assets, Apps und Pipelines erstellt wird.

Ox versucht auch zu ermitteln, welche Sicherheitstools verwendet werden, zu überprüfen, ob sie betriebsbereit sind, und festzustellen, ob zusätzliche Tools erforderlich sind. Anschließend hebt die Plattform alle gefundenen Sicherheitsprobleme hervor, priorisiert nach ihrer geschäftlichen Auswirkung sowie automatisierten Korrekturen und Empfehlungen.

„Die meisten IT-Abteilungen sind unterbesetzt, haben keine Transparenz und haben Mühe, Sicherheitsprojekte über Engineering und DevOps hinweg zu priorisieren. Dies führt zu „Schattenentwicklung“ und DevOps – wo Softwareentwicklungstools und -prozesse außerhalb der Kontrolle und des Besitzes der Sicherheitsteams liegen“, fuhr Ziv fort. „Es gibt auch einen gravierenden Mangel an Automatisierung, der zu manueller Arbeit führt und eine hohe Fluktuationsrate für Personen in diesen Rollen verursacht. Die Ox-Plattform löst diese Probleme, indem sie kontinuierliche Transparenz bietet, Risiken priorisiert, manuelle Arbeitsabläufe automatisiert und die Haltung von [software development] Elemente wie GitLab, Jenkins, Artefaktregistrierung und -produktion.“

PBOM ist – zumindest derzeit – eine freiwillige Spezifikation. Und Ox konkurriert mit Anbietern wie Legit Security, Cycode und Apiiro, von denen der letzte Berichten zufolge Palo Alto Networks ist nah dran für 550 Millionen Dollar zu erwerben. Aber Ziv behauptet, dass OX an Bedeutung gewinnt, und weist auf den Kundenstamm des Startups von etwas mehr als 30 Marken hin.

„Wir konzentrieren uns voll und ganz auf den Aufbau des Unternehmens und die Skalierung der Anzahl der Kunden, die wir bedienen. Bisher sehen wir nur einen Anstieg der Nachfrage aufgrund der steigenden Anzahl von Angriffen“, sagte Ziv. „Wenn Sie sich frühere Abschwünge ansehen, gab es sehr erfolgreiche Unternehmen, die in jedem von ihnen gestartet sind. Also versuchen wir, uns auf die Lösung des Sicherheitsrisikos zu konzentrieren, anstatt darauf, was mit dem Markt passieren könnte. Wir gehen diesen Weg mit starken Partnern, die diese Vision zum Leben erwecken wollen.“

Mony Hassid, Managing Partner von M12, fügte in einer per E-Mail gesendeten Erklärung hinzu: „Angriffe auf die Lieferkette nehmen zu und die Angriffsfläche wächst. Wenn es um Softwaresicherheit und -integrität geht, müssen Sie über die verwendeten Komponenten hinausblicken und die allgemeine Sicherheitslage während des gesamten Entwicklungsprozesses berücksichtigen. Ox leistet Pionierarbeit bei einem Standard, der die Sicherheit der Lieferkette verändern wird. Wir sind stolz darauf, mit OX zusammenzuarbeiten, um die Softwaresicherheit zu verbessern.“

Mit den Erlösen aus der Seed-Runde plant Ox, seine 30 Mitarbeiter starke Belegschaft bis Ende 2023 zu verdoppeln.